Hallo,

mein Name ist Michael und ich bin neu hier.

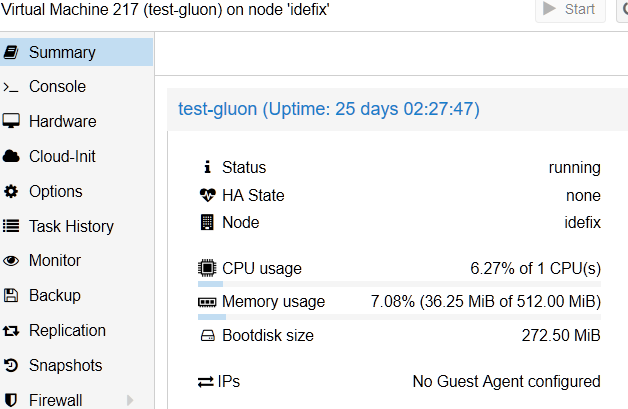

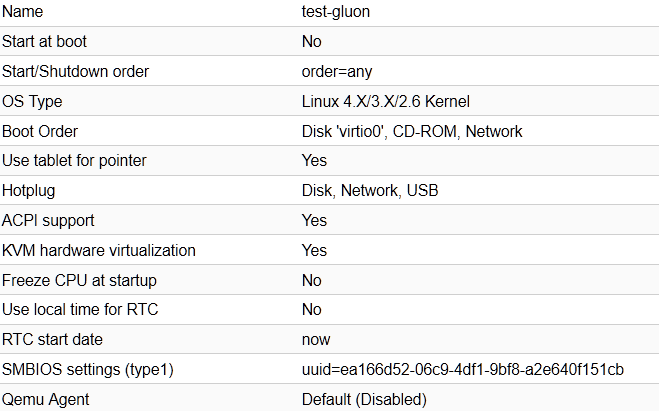

Ich möchte bei uns in der Firma für Gäste, Leiharbeiter, Ferienjobler und Trucker Freifunk anbieten. Nach einigen Abenden lesen in Wikis, Foren und Blogs, habe ich mich nun ans Werk gemacht und einen Offloader mittels einem Barebone aufgesetzt. Da der Rechner sowieso unbenutzt im Schrank lag, erschien mir dies sicherer als eine Offloader-VM auf einem Produktivserver zu betreiben.

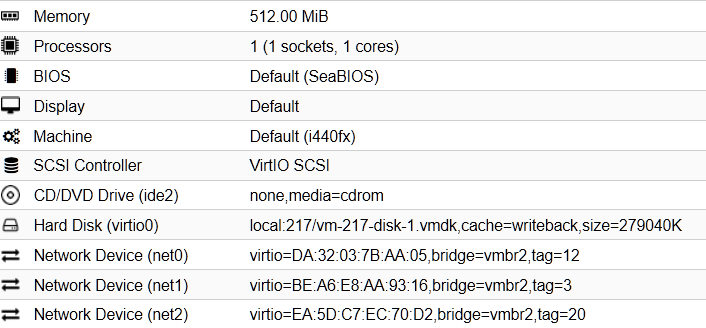

Der Barebone hatte acht NICs. Vier davon sind onboard, die anderen vier waren per miniPCIe nachgerüstet. Letztere habe ich durch ein WLAN-Modul ersetzt. Die Schnittstellen sind wie folgt belegt:

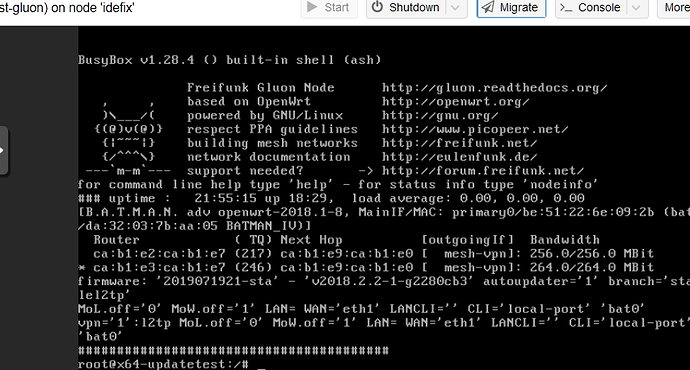

eth0: Mesh-on-LAN

eth1: br-wan

eth2: unbenutzt

eth3: br-client (umgeleitet durch: uci set network.client.ifname=„eth3 bat0“)

eth1 habe ich mit unserer pfSense verbunden. br-wan hat quasi sein eigenes DMZ-Interface.

eth3 habe ich mit einem Switch verbunden, und gebe es mittels VLAN 71 auf unseren APs aus. Aus Sicheitsgründen habe ich an allen Switches in diesem Schrank ACLs eingerichtet, damit auch nur dieser eine Steckplatz funktioniert. Falls das Kabel irgendwann jemand falsch einstecken sollte, haben wir zumindest Freifunk nicht im eigenen LAN, bzw. umgekehrt.

Jetzt ist mir aufgefallen, dass auf allen involvierten Switches einige hundert MACs in VLAN 71 gelernt wurden. Standardmäßig werden 600 dynamische MACs pro Port erlaubt, welche oftmals auch erreicht werden. Mir erscheint das etwas viel. Was sind das für Adressen? Supernodes? Was passiert wenn das Limit erreicht wird? Ein Testlimit von 10 MACs hat auch funktioniert…

Ich meine gelesen zu haben, dass ich mit o.g. Konstruktion nicht mesh-fähig bin. Derzeit gibt es keine Nachbarn mit Freifunk. Aber wenn, dann sollte es auch funktionieren. Meine Überlegung wäre: eth0 auf eth2 zu brücken und daran jeweils ein TP-Link CPE210 mit Gluon-Image nach links, sowie nach rechts des Gebäudes auszurichten. Somit würde ich die Straße versorgen, mesh-fähig sein, und die Supernodes nicht mit weiteren VPN-Verbindungen belasten. Sehe ich das richtig? Wie würdet ihr das realisieren?

Mir würden noch weitere Fragen einfallen, aber erst mal soll’s genug sein

Vielen Dank und Grüße,

Michael.