Hallo Freifunker,

In der Community Freifunk Südpfalz sind wir an den Rheinland Backbone angeschlossen. Dafür bauen wir pro Supernode einige GRE Tunnel auf. Über IPTables ist SNAT mit ferm konfiguriert. Ich hoffe die Konfig zeigt was ich meine

domain ip {

table nat {

chain POSTROUTING {

source 10.215.0.0/16 outerface (tun-fra-ffrl tun-ber-ffrl tun-dus-ffrl) SNAT to 185.66.194.96;

}

}

}

Die Interfaces tun-fra-ffrl, tun-ber-ffrl und tun-dus-ffrl sind die Interfaces für die GRE Tunnel zum Rheinland. Wenn ich mir jetzt mit iptables -nvL -t nat das NAT anschaue bekomme ich folgendes Ergebnis.

Chain POSTROUTING (policy ACCEPT 3800K packets, 323M bytes)

pkts bytes target prot opt in out source destination

5514K 459M SNAT all -- * tun-fra-ffrl 10.215.0.0/16 0.0.0.0/0 to:185.66.194.97

0 0 SNAT all -- * tun-ber-ffrl 10.215.0.0/16 0.0.0.0/0 to:185.66.194.97

0 0 SNAT all -- * tun-dus-ffrl 10.215.0.0/16 0.0.0.0/0 to:185.66.194.97

Es wird also nur ein Tunnel benutzt (tun-fra-ffrl). Das Netz funktioniert auch mit nur einem aktiven Tunnel und es ist nach reboots auch mal ein anderer Tunnel aktiv. Ich frage mich nur ob es möglich/sinnvoll ist den Traffic auf mehere Interfaces gleichzeitig zu verteilen?

Hallo,

mit welchem Protokoll tunnelt ihr denn die Verbindungen ?

Mir wurde mal erklärt das es nicht so einfach ist mehrere Standardgateways zu machen ( zumindest bin ich da hoffnungslos überfordert)

Das sind einfache GRE Tunnel auf den Supernodes. Generic Routing Encapsulation – Wikipedia

Auf welchem Interface liegt denn eure SNAT Ip ?

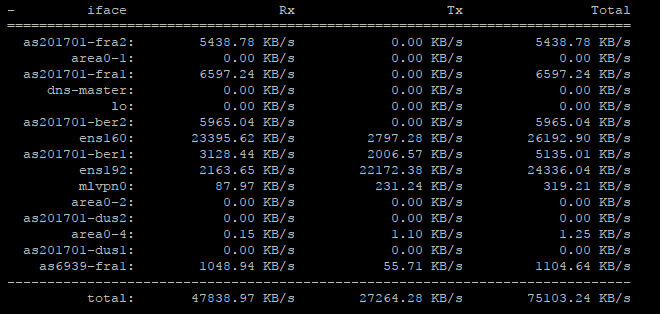

Wenn nur so ein bisschen Traffic auf der VM durchgeht, benutzt er bei

uns auch nur einen Tunnel, sobald 100-150Mbit/s durchgehen meist schon 2-3.

Hängt aber auch einfach vom angeforderten Traffic ab, wo euch der FFRL

die Daten schickt aufgrund des Peerings.

Die IP-Adresse 185.66.194.96 gehört aber auch zum Frankfurter IP-Block,

weshalb die Frankfurter Tunnel auch bevorzugt werden, denn alles andere wäre

ja beim FFRL Interner Quertraffic.

Also wird dafür nicht Irgendwie Babel oder OLSR fürs Routing verwendet?

wir haben keine Backbone in der Art daher Frage ich

Das ist das Bridge Interface br0 an dem auch batman mit bat0 hängt. Wir sollten öfter mal mehr als 100-150Mbit/s haben.

Die 185.66.194.96 ist die vom Rheinland zugewiesene IP für diesen Server. Ich werde das mal im Auge behalten, vielleicht schaltet er mal irgendwann noch nen Tunnel hinzu.

Nee, das ist auf den Supernodes. Die Supernodes sind die Gatways für unsere Gluon Router und die fahren noch batman-adv.

aso ok, ich komme mit den Bezeichnungen immer ein bisschen durcheinander für mich gibt es nur

Mesh- Router → Uplink/VPN Router → Gateway → VPN Exit

Irgendein Tunnel ist halt immer der preferred.

Und ein wenig (10-20 Prozent…) geht in den zweitenbesten, solange der erste nicht in den Bereich der Sättigung kommt (die durchaus auch erst bei 200MBit/s einsetzen kann). Das Peering ist halt so, dass es sinnvoll immer zu dem Standort geht, wo eure ExitIp/das Prefix verortet ist.

Dass alle 3 FFRL Standort gleichzeitig ähnlich was liefern habe ich bislang kaum gesehen. Und wenn dann nur wenn gerade was „umswitchte“.

Ich schließe mich hier @adorfer an, allerdings möchte ich noch anmerken,

dass Ihr eure Public IP besser auf „lo“ legen solltet.

Das hat mehrere praktische gründe, einer ist halt dass loopback immer UP ist.

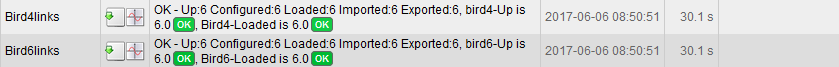

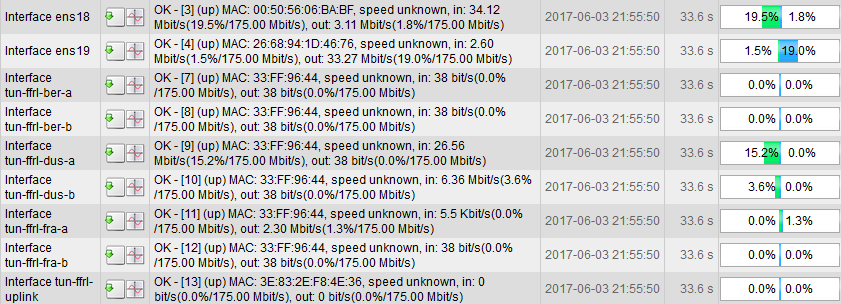

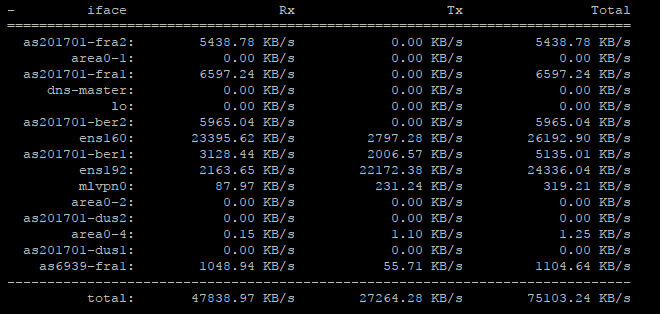

@adorfer ganz normaler betrieb (siehe tunnel) 4 aktive bei uns meist ab 150Mbit/s

Das sollte best-practise sein, ja.

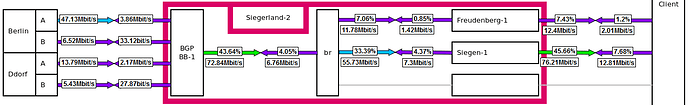

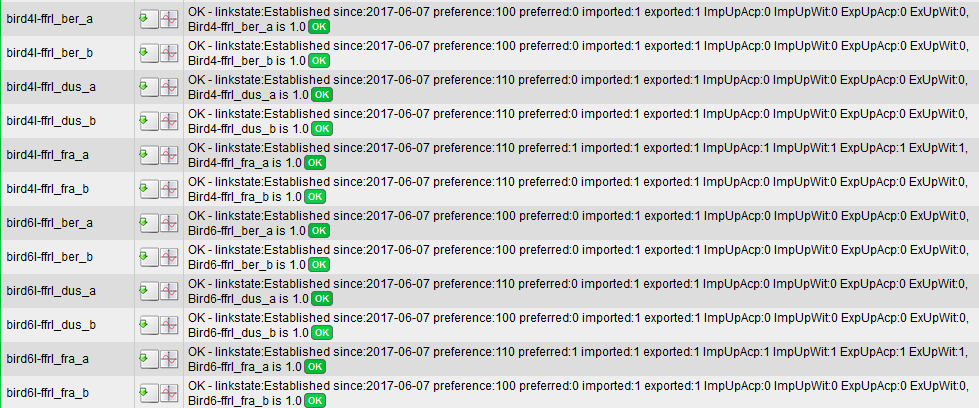

Als Beispiel einer alten Konzentrators mit nur zwei Tunnelsätzen in den FFRL-BAckbone,

mit zwei Domains dahinter

Oder ein anderer:

1 „Gefällt mir“

Danke für die Infos und Anmerkungen!

Grad nochmal kontrolliert. Die Public ist auf „lo“, die ff interne des Servers ist auf br0. Alles gut

1 „Gefällt mir“