Hm, das würde ich so pauschal nicht unterschreiben. Denn was für einen Kriminellen „wirtschaftlich“ ist oder nicht, liegt im Auge des Betrachters und des Angriffsvektors, den er fährt.

Statusmeldung Freiburg: wir finden das jeder Verkehr der innerhalb der NetzwerkInfrastruktur hin und hergeschoben wird verschlüsselt gehört ! Uns ist bewusst das der Traffic in der Regel über unverschlüsseltes WLAN reinkommt und am Ende womöglich unverschlüsselt weiter geht.

Wir wollen aber nicht das irgendwer böswillig oder in irgendeinem Staatsauftrag an unsere Leitung hängt und Daten „einfach“ abgreifen kann.

Wir können zwar nachvollziehen das man hinterfragt initial unverschlüsselten traffic zu verschlüsseln bringe nichts, angesichts der Einfachheit das umzusetzen (in der regel), sind wir stark für eine Verschlüsselung. Und handhaben das auch so.

Das mit fastd bei den Uplikknoten damit Perfomance „bottlenecks“ entstehen nehmen wir dabei in der Regel in kauf. Man kann sein Netz auch so betreiben, das Verschlüsselung an der Stelle opt-out ist - fastd bietet die NULL an.

Man sollte vielleicht noch bedenken, dass ICVPN + Verschlüsselung vom Knoten an sehr schön den Provider aus der Betrachtung rausnimmt.

Angenommen, $PROVIDER wäre böse und hört tatsächlich illegal Datenverkehr mit. Dann wäre zumindest IC-VPN interner Verkehr vor diesem speziellen Angriff geschützt, da die involvierten Provider zum reinen Bitschubsen verdammt sind. (Und dann ist es mir auch egal, dass die letzte Meile auf der WLAN-Strecke unverschlüsselt ist. Oder ich schließe mich per Kabel an…)

Oder seh ich da was falsch?

Die erhöhte Last auf den Supernodes auch?

Mal davon abgesehen, dass die „NULL“ wenig bringt. Fastd ist das Problem, nicht die Verschlüsselung. Daher ganz klar pro L2TP, contra Fastd. Dass die Verschlüsselung dabei wegfällt ist zwar schade, aber die Vorteile überwiegen einfach.

Das stimmt so einfach nicht!

Natürlich ist nur eine Ende-zu-Ende Verschlüsselung sicher. Aber eine Verschlüsselung eines Weges bringt etwas gegen die Betreiber dieses Weges, also eine instanz, die keinen Zugriff hat auf den unverschlüsselten Teil.

Das ist eindeutig ein Mehrwert einer Teil-Verschclüsselung.

Von einer Komplett-Lösung rede ich ja gar nicht.

Anderes Beispiel. Wenn das Dach deines Hauses undicht ist und eine Renovierung mehr Geld kostet, als du dir leisten kannst, dann lässt du es ja auch nicht einfach so, sondern tust, was du mit wenig Aufwand erreichen kannst: Flicken, Eimer,…

Wer jetzt sagt, „Ich will nichts Flicken, sondern richtig machen“ der hat das nicht verstanden: Es ist uns nicht möglich eine Ende-zu-Ende Verschlüsselung aufzubauen, und wir können auch nicht alle Nutzer erreichen um diese zu zwingen. Insofern ist eine Teil-Verschlüsselung vorzuziehen, besser als gar nichts.

10 Beiträge wurden in ein neues Thema verschoben: Fastd Context-Switching auf Nodes und Servern

Der Unterschied ist halt, dass MAC-Spoofing ein aktiver Angriff ist (-> detektierbar) und L2TP analysieren unsichtbar geschehen kann.

Ist das wirklich der übliche Flaschenhals? Bisher habe ich eher mitbekommen, dass die Supernodes auf Grund beschränkter Bandbreite nicht mehr Traffic durchleiten können. Und dieses Problem wird nicht verkleinert, wenn die Plasterouter die Daten schneller weiterschaufeln können …

Selbst Ende-zu-Ende-Verschlüsselung schützt i.A. nur die Inhalte. Meta-Daten fallen auch dann an.

Ich gehe nicht davon aus, dass es irgendwelche Provider gibt, die selbst L2TP entkapseln und sich die Inhalte angucken. Natürlich könnten diese damit Prinzipiell Traffic-Management machen, aber das dürfte sich kostenmäßig nicht lohnen.

Es gibt aber Dienste, die machen illegale Massenüberwachung und nutzen dabei gewonnenen Metadaten und nutzen diese zur urteilslosen Hinrichtung von Menschen. Gegen diese Dienste kann man sich nicht 100% schützen. Man kann nur die Kosten für die Überwachung hochtreiben.

Vergleich zu einem klassichen Internetdienst: E-Mail. TLS zwischen Servern ist dort vollkommen unsicher, man kann in den meisten Fällen sich dazwischenhängen und STARTTLS ausfiltern und damit eine unverschlüsselte Verbindung herstellen. Es gibt auch „Firewalls“, „Sicherheitslösungen“ und andere Middleboxes, die das tun (wenn auch nicht immer unbemerkt). Trotzdem sprechen immer mehr Mailserver TLS und Verfahren zur Absicherung der Zertifikate beginnen sich zu verbreiten.

Hinsichtlich der unverschlüsselten VPN-Tunnel gibt es zwei Punkte, die in der Diskussion immer wieder auftauchen:

a) Einige Communites haben bei der Bewerbung von Freifunk in ihren Präsentationen den Begriff „verschlüsselter VPN-Tunnel“ gewählt.

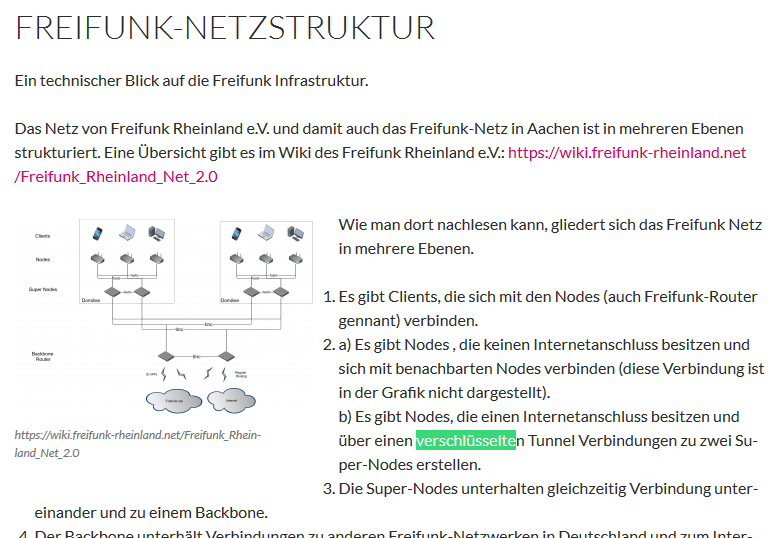

Ausgangspunkt könnten Forks von Freifunk-Netzstruktur - Freifunk für Aachen, die StädteRegion und Umgebung sein. (Wobei ich den Aachenern da keinen Vorwurf machen möchte)

b) Gibt es Freifunkrouter, die im „kommunalen Umfeld“ seitens der jeweiligen Stadt-IT aufgestellt wurden und als VPN-Uplink auch das Netz der Kommune nutzen. Argument zum Abwenden eines „Jungendschutzfilters“ war: „die IT kann gar nicht in die Tunnel hineingucken und kann auch nicht wissen, was dort abgerufen wird, selbst wenn sie wollte. Die Mitarbeiter kann also keine Mitschuld treffen selbst bei Kenntnis von Misbrauch, weil sie nur Daten durchleiten“.

Diese Argumentation müsste nun anders geführt werden, denn das Wegschneiden 2^n Byte Headern könnte man durchaus als „Kenntnis möglich“ auslegen. (Filtern natürlich trotzdem nicht praktikabel. Aber die VDS könnte es anders sehen, wenn die Stadt hinreichend groß ist.)

Um es nochmal zu betonen: Ich sage nicht, dass es anders ist. Nur die Arguementation mit den Leuten, die Freifunk verhindern möchten, wird dadurch nicht einfacher.

moved to existing topic: Fastd Context-Switching auf Nodes und Servern

Wir haben uns damals (Ende 2014) explizit dafür entschieden, den Provider technisch komplett aus der Gleichung rauszunehmen, egal ob die Analyse des Traffic illegal wäre oder nicht.

Wir haben ja z.B. auch noch die örtliche Hochschule von der bekannt ist, dass in deren Netzwerk DPI gefahren wird und in Traffic reingeschaut wird (mit einer Appliance der Firma ipoque die den guten Ruf der Hochschule regelmäßig auf Messen ausnutzt um ihre Schnüffelsoftware zu verkaufen…)

Das ganze ist mehr als Firmennetz organisiert und Freifunk ist da aber auch verboten, können aber nicht ausschließen dass irgendwer Knoten da aufstellt.

Wir haben daher auch mittelfristig keine Pläne bei uns L2TP auszurollen (außer zwischen den Supernodes), die stehen eh alle quasi im selben RZ (ok eigentlich zwei, aber über eigene Glasfaser verbunden).

Aber damit will ich nicht sagen, dass das nicht andere Communitys anders machen können.

EDIT: Source: https://www.ipoque.com/sites/default/files/mediafiles/documents/case-study-rwth-aachen.pdf

Ich kann irgendwie beide Seiten verstehen, es gibt für beide Lösungen valide Argumente. Ein falsch und richtig gibt es in diesem Fall nicht.

Ich persönlich tendiere dabei mehr zur Crypto.

Eine Lösung, die für mich in Ordnung wäre, wäre die Möglichkeit bei der Einrichtung der Node einfach auswählen zu können.

VPN: Ja Nein

Verschlüsselung: Ja Nein

Das würde natürlich für die Supernodes bedeuten dass neben L2TP auch fastd angeboten wird.

Ein oberflächliche Recherche dazu hat ergeben, dass es keine Verpflichtung zu einem Jugendschutzfilter gibt. Wer einen solchen will, kommt um einen transparenten Proxy für jeglichen Datenverkehr auch nicht drum herum, da die schützenswerten Mitbürger vielleicht schon von Ende-zu-Ende Verschlüsselung gehört haben.

Da mit fastd ausschließlich der VPN-Uplink verschlüsselt ist, könnte die Stadt-IT alle Knoten via Mesh-On-LAN an den Router mit VPN-Uplink anschließen und dort schnüffeln: man muss nur ein paar Header wegschneiden. Wer das Netzdesign nicht so auslegt, dem könnte man durchaus unterstellen, dass er Jugendschutz verhindern will.

Wer Freifunk verhindern will, findet immer Argumente.

In jedem Fall ist die Verschlüsselung vom Node zum VPN-Server ein technisches Detail, dass zum Schutz von Nichts und Niemandem beiträgt.

Nicht so einfach… Supernodes sind nicht das Problem, aber passt auf die Router beides drauf??

Aber guter Ansatz…

Das bezweifele ich. Aber dafür könnte man ja 2 unterschiedliche Fw anbieten. Wenn auf einem GW fastd und L2tP nicht parallel laufen dann virtualisiert man „einfach“.

Eine Auswahl zwischen beiden Optionen würde ich auch bevorzugen.

Also bei uns steht nix im Wiki zur Verschlüsselung des VPNs ![]() Hab gerade noch mal nachgeschaut, das wurde dann wohl falsch an die Nodebetreiber weiter gegeben. Es war nämlich von Anfang an geplant auch die Crypto ausschalten zu können.

Hab gerade noch mal nachgeschaut, das wurde dann wohl falsch an die Nodebetreiber weiter gegeben. Es war nämlich von Anfang an geplant auch die Crypto ausschalten zu können.

Der Link im Screenshot (Freifunk Rheinland Net 2.0 – Freifunk Rheinland e.V.) schreibt nichts von Verschlüsselung.

Fest steht im FFRL war Crypto nie vorgeschrieben oder zwingend notwendig und auch eigentlich nicht teil des Konzepts weil das Mesh selbst eben offen ist. Die erste Rheinufer Firmware (Noch FF-Advanced) hatte auch keine Crypto. Von daher sehe ich auch für Flingern kein Problem da die ursprünglichen Rheinufer Nodes auch zu der Zeit entstanden.

Und was den Kinderschutz angeht: Klar kann in die Pakete geschaut werden, aber diese können trotzdem nicht verändert werden ![]() Da liegt nämlich der Hund begraben, nicht das man nicht reinschauen könnte. Das kann nämlich keiner der Filter → Problem solved (Einfach als technisch nicht möglich verkaufen).

Da liegt nämlich der Hund begraben, nicht das man nicht reinschauen könnte. Das kann nämlich keiner der Filter → Problem solved (Einfach als technisch nicht möglich verkaufen).

Ich fürchte, wenn „Otto-Normal-Freifunker“ sich zwischen zwei Firmware Versionen entscheiden soll, dann muss man das pro und contra der beiden Versionen aber gut präsentieren.

Denn dass Verschlüsselung gut ist, hat man ja schon mal gehört und greift einfach danach, ohne den Kontext zu verstehen. Sprich: Ich habe meine Zweifel, dass der ungeübte Freifunker sich mit der Entscheidung mühe gibt und durch die weitere Option eher verwirrt wird.

So einen Starbucks-Effekt beobachte ich jetzt schon.

Leute, die eigentlich nur nur freies Wlan möchten und gar nicht so viel erklärt bekommen (und verstanden haben) wollen, wie wir gern anbieten.

Von daher wären Router mit mehr Flash schon besser, wo es alles aus einer Firmware gibt. und ggf. auch für viele Communities, so dass die Eingabe der PLZ reicht…

Aber hey, Freifunk ist dezentral… ist ein (vorsicht Kalauer) zentrales Anliegen des Freifunks, siehe auch http://www.freifunk.net…

Faktisch sehe ich zumindest derzeit kein Szenario bei der für Privatleute ein Problem aus unverschlüsselten VPN-Tunneln hinsichtlich „Abmahnschreiben“ erwachsen könnten.

Dass „Dienste“ oder eventuell sogar Strafverfolgungsbehörden mit DPI-Ansinnen etwas anderes konstruieren könnten: Gekauft. Aber das halte ich nicht für ein realistiches Szenario. Denn zumindest die schätze ich für inzwischen hinreichend kompetent, nur dort Türen einzutreten, wo es auch eine Chance auf Erfolg gibt.

Und wer bei DPI feststellt, dass da $INHALTE in Batman-Frames mit L2TP-Headern laufen, dann ist es mit an Sicherheit grenzender Wahrscheinlichkeit Freifunk und somit keine lohnende Beute für’s Rollkommando.