Hi Astro,

das Freifunknetz nutzt für die Adressierung nur IPs aus dem 10.200.x.y Bereich. Seit einigen Jahren, gibt es die Möglichkeit nicht mehr, IP Bereiche innerhalb des Netzwerkes bekannt zu geben. Hauptsächlich wegen zwei Gründen. Zum einen gibt es mehrere Freifunker, die ihr Heimnetz komplett im 172er IP Bereich betreiben. Da gab es konflikte. Eine Umstellung deren privat genutzen Bereiche, war nicht gewollt. Wir wollten auch nicht alle privaten IP Bereiche durch Freifunk vorgeben oder die Nutzer dadurch einschränken.

Der zweite Grund war, dass durch die ständigen kernel-updates von openwrt der flash und RAM bedarf zu gross wurden. Daher haben wir uns entschlossen, diese „HNA“ Funktionaltiät aus dem Routing-Daemon zu entfernen. Laut Axel (bmxd Erfinder) war diese HNA Funktionaltiät innerhalb des Routingprotokolls eh der falsche Ort. Das Routing-Protokoll, sollte nur die eigentliche Aufgabe des Routings übernehmen, aber keine Dienste im Netz bekannt geben, da es hier andere Möglichkeiten gibt.

Es gibt zwei Möglichkeiten der Bereitstellung von Diensten:

- Freifunk-Router mit Portweiterleitung. Das wäre die einfachste Variante für Leute, die nicht großeren Aufwand betreiben wollen.

- Einen Server/VM/Container aufsetzen, der als Server-knoten im Netz auftaucht und eine IP wie jeder Router aus dem 10.200.er Netz hat.

Hier kann der Dienst dann direkt im Netz verfügbar gemacht werden.

Unsere Gateway-Server nutzen dazu GitHub - Freifunk-Dresden/ffdd-server: Original Source for Freifunk Dresden Server (ffdd-server) - https://www.freifunk-dresden.de/

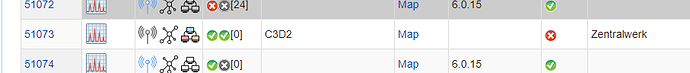

Der IP Bereich 10.200.0.1-15 hat keine Sonderfunktion mehr. Der Knotenbereich 1-899 ist für feste Dienste/Server vorgesehen und werden manuell registriert. Jeder der einen ffdd-server aufsetzt, erhält automatisch eine Knotennummer oberhalb von 51000. Es gibt technisch gesehen keinen Unterschied zwischen den Servern in diesem Bereich und aus dem Bereich 1-899, ausser dass die Server im 1-899er Bereich vom Core-Team betreut werden.

Im Netz gibt es zwei DNS Server,wo wir Dienste zu IP 10.200.x.y auflösen können. Webserver können somit auch an Hand der URL unterschiedliche Seiten anbieten, da ein FFDD Server, wie auch ein Knoten die Ports 80/443 bereits belegen (sysinfo.json Abfrage).

ICVPN wurde im HNA damals vor gefühlten 10 Jahren bekannt gegeben. Nach dem Serverumzug, wurde ICVPN erstmal nicht notwendig, da der Aufwand, dieses immer aktuell zu halten, einfach zugröß war. Denn es wurde nurmal zum Testen genutzt, aber es hat keiner wirklich sinnvoll verwendet. Wir haben in der Zwischenzeit schon Vorbereitungen getroffen, um sich wieder an das ICVPN anzuschliessen.

Da fast alle Freifunk Communities sich im 10er Netz befinden (ausser dn42), würde das sicherlich leichter Aufbau sein. Aber auch hier, gibt es IP konflikte, denn MobilfunkAnbieter vergeben ihre IPs ebenfalls aus dem 10er Bereich, so dass hier auch konflikte entstehen. Beim 172er Bereich würde das wieder die Konflikte mit den Privatnutzer aufwerfen. Somit glaube ich nicht, dass das ICVPN in nächster Zeit eine Rolle spielt, da es bisher kein wirklich Grund gibt, um die Communtities zu verbinden…

Im ICVPN sind auch nur ein kleiner Teil der Communties vertreten, so dass hier die Sinnhaftigkeit nicht gegeben ist.

Sind es einfache Dienste, die bereits andere Ports nutzen als 80/443 (und die, die für Backbone/Routing verwendet werden), so ist eine Portweiterleitung zum 172er Bereich einfach zu gestalten.

Ansonsten bietet es sich an, dass Ihr einen LinuxContainer als Gateway zu eurem Netz verwendet und die Dienste transparent im Freifunk anbietet.

Wenn alles Ok ist, können wir DNS Einträge anlegen, wie zum Beispiel „dn42.ffdd“

VG

Stephan