adorfer

47

Mein Fehler: Ich hatte den Patch von

https://raw.githubusercontent.com/Freifunk-Rhein-Sieg/ffrsk-site/tools/patches/package/101-add-respondd-clientdev.patch

genutzt, der aber nicht die Broadcast-Adresse ändert, sondern nur das client-Interface

nach

funktioniert es auch mit dem bisherigen Hopglas (ohne Änderungen)

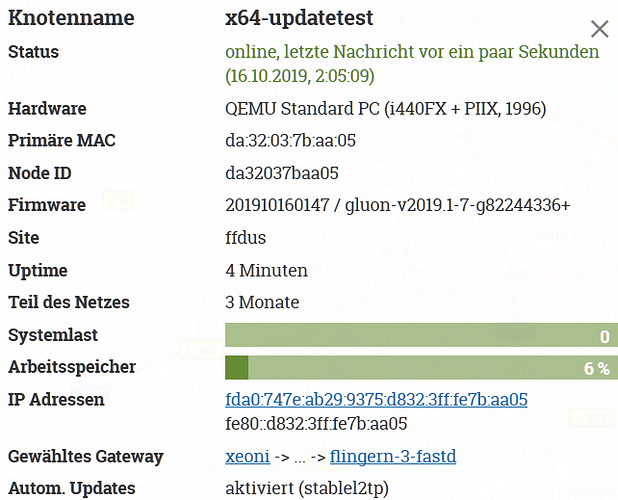

https://map.ffdus.de/#!v:m;n:da32037baa05

5 „Gefällt mir“