Ich verstehe nicht, wozu das ganze, wenn wenn am DeCIX sowieso alle Dienste mitschneiden/abhören/manipulieren.

Alle Dienste, aber nicht alle, die neben mir sitzen

Grundsätzlich denke ich, dass jeder für sein Endgerät selbst verantwortlich ist. Leider ist dazu einiges an Aufklärung und ein damit einsetzendes Umdenken der User.

Aber wie es schon mehrfach gesagt wurde, das ist eben nicht „bequem“ und widerstrebt damit dem „lifestyle“ das mit vielen Geräten mit verkauft wird.

Daher denke ich, dass ein Freifunk Knoten nicht weniger „sicher“ ist als ein Hotspot von Telekom und Co. (welche ja auch nie verschlüsselt sind!).

Ein VPN halte ich grundsätzlich für gut, aber dem entsprechenden Anbieter muss ich eben vertrauen - oder ich miete mir halt einen Exit-Node irgendwo und mache das VPN selbst.

Aber alles was digital ist, ist eben nicht 100% sicher!

Wer unbedingt ein geschütztes Freifunk-Netz haben möchte könnte auch eine Zweirouterlösung umsetzen. Dem Freifunk-Router klaut man die Funkinterfaces und liefert per Kabel den Freifunk in einen Router mit Standardfirmware. Dort kann man dann die SSID auf „Freifunk Sicherheit+“ setzen und nur WPA2-verschlüsselte Verbindungen zulassen.

Wie man das Passwort kommuniziert, muss man sich dann nur selber überlegen. ![]()

…also laut des Gesetzentwurfs „könnte man das WLAN-PAsswort auch im Schaufenster aushängen!“

die haben übrigens deswegen Klage beim Bundesverwaltungsgericht laufen, gegen Regierung bzw. BND. (wollen ggf. vors BVG)

Die „Antwort“ unserer Regierung ist eine Vorlage zur Gesetzesänderung, der zufolge das nun auch gesetztlich erlaubt werden soll.

Habe heute die Idee gehört, dass Wirte das Passwort in ihre Speisekarten drucken bzw. draufkleben sollen. Keine so doofe Idee. Außer für die Leute vor der Kneipe.

gefunden im Heise Ticker vor drei Jahren

"In Cafés und Restaurants gibt es die WLAN-Zugangsdaten manchmal per Handy, mal per E-Mail-Adresse oder auch auf dem Kassenbon oder mündlich vom Kellner - ohne dass man persönliche Daten angeben muss."

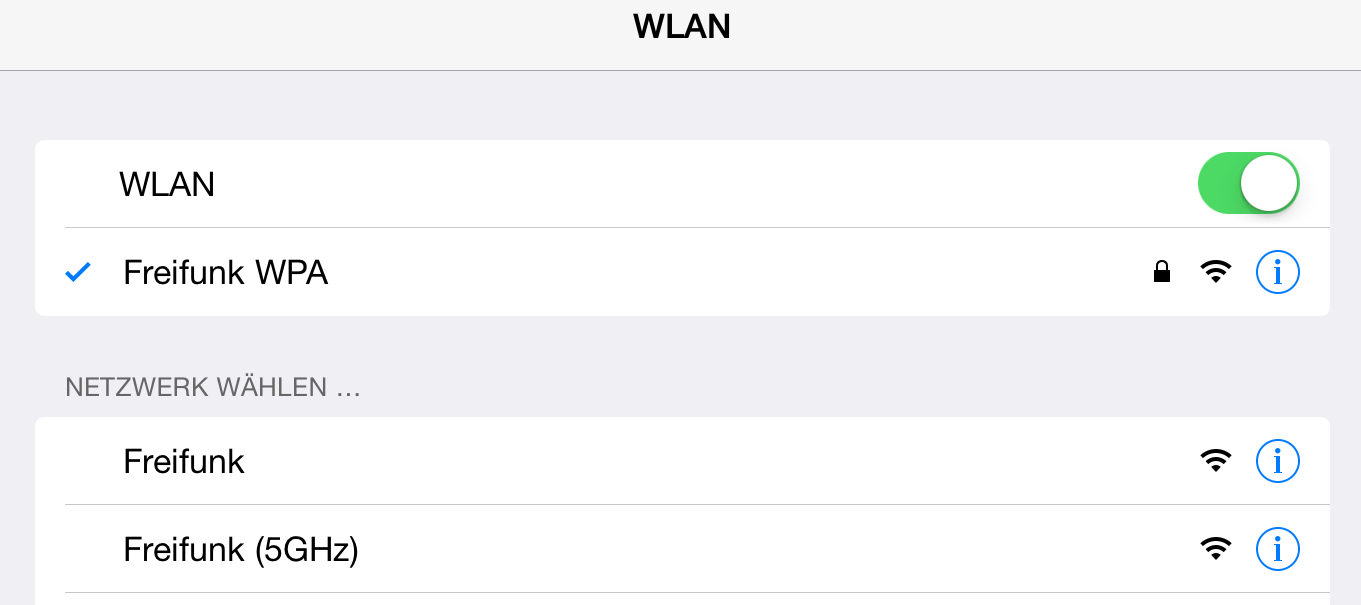

Da ich hier noch ein paar Stock-841 rumstehen habe, hab ich mir testweise mal so einen verschlüsselten Freifunk hingestellt.

Und da lautet das Passwort dann „Freifunk WPA“?

Nahe dran - das Passwort war „freifunk“. Habe den Quatsch dann am nächsten Morgen wieder abgebaut.

Mal wieder öffentliche Angstmache durch die Schlangenölverkäufer. seufz

> Vor den Gefahren drohen, die in offenen WLANs drohen

> Auffordern, sein Passwort auf einer externen Webseite einzugeben um zu prüfen ob es sicher ist.

ISHYGDDT

Ich möchte mal wissen wer einen solchen Blödsinn verbreitet!

Ich arbeite beim Rechenzentrum einer Bankengruppe und berate unter anderem „Sicherheit im Onlinebanking“. Ich denke ich weis über was ich da Rede.

Lasst uns bitte dieses Gerücht aus der Welt schaffen. Danke.

Lustigerweise die Banken selber. ![]()

Hier die Sparkasse unter dem Punkt „Verschlüsseltes WLAN“

Verzichten Sie in öffentlich zugänglichen oder nicht abgesicherten Funknetzwerken („Hotspots“) aufs Online-Banking. Ihre Daten können ausspioniert werden.

Und hier die VR-Bank unter „Ist Mobile-Banking sicher?“

https://www.vr.de/privatkunden/unsere-produkte/was-ist-ein-girokonto/mobile-banking.html

Vermeiden Sie fremde WLAN Hotspots.

Die Sparkasse vertreibt auch eine APP die aus Sicherheitsgründen auf einem gepatchten Android nicht läuft weil es root Zugang hat.

Auf einem uralten Stock Android das ein absoluter Sicherheitsalbtraum ist funktioniert es aber.

Auf die Informationen der Sparkasse kannst du ![]()

![]()

![]()

Entscheidend ist eine sichere End-to-End Verschlüsselung bei allen Kommunikationen und kein Schädlingsbefall auf seinem eigenen Gerät (aber das sollte ich auch im „eigenen“ Netzwerk machen!)

Und bei Bankgeschäften ist das entweder durch ein HBCI-Verfahren, also einer Verschlüsselung der Daten selbst zusätzlich zum Kommunikationsweg noch einmal zusätzlich abgesichert/signiert, oder mit einem PIN/TAN-Verfahren, bei dem zu jedem Auftrag eine auftragsbezogene TAN generiert UND KONTROLLIERT werden muss (mit dem original/papierhaften Auftrag).

Beim HBCI Verfahren müsste man das Sicherheitsmedium oder eine Kopie (also Datei oder Chipkarte) und das Passwort/PIN der Datei oder Karte haben.

Die Karte ist nicht kopierbar und schon gar nicht aus der Ferne. Die Datei ist auf ein spezielles vom Anwender genutztes Programm gemünzt. Diese muss der Angreifer also auch besitzen und das Passwort zur Datei bei der Eingabe im Programm abgreifen. Eher unwahrscheinlich und daher gibt es hier auch keine bekannten Angriffe.

Beim PIN/TAN-Verfahren (welches das Angriffsziel der allermeisten Schädlinge ist) kann der Anwender entweder mit einem TAN-Verfahren a) mit SMS, b) push/App basiertem oder c) der EC-Karte und einem TAN Generator arbeiten.

Bei a) muss der Anwender zuallererst darauf acht geben die „Zweikanaltrennung“ einzuhalten! Das hat er im Regelfall unterschrieben, dass er das macht. Heißt, dass nicht mit dem selben Gerät mit dem der Auftrag erfasst und verschickt wird die TAN kontrolliert/empfangen wird.

Bei mobilen Anwendungen/Aufrufen des Banking wird diese Zweikanaltrennung teilweise erzwungen, indem man die die Nutzung von TAN-Verfahren bei denen die TAN per SMS verschickt werden, nicht zulässt. Das kann man aber leicht aushebeln und sich selbst eine Sicherheitslücke schaffen. Ist das eine Gerät befallen ist die Sicherheit hin. Also zwei Geräte oder Variante b) oder c) wählen.

Bei b) soll eine "virtuelle Zweikanaltrennung " ein zweites Gerät zum Empfang der push basierten TAN vom eigentlichen Banking/Auftragsbearbeitung auf einem Gerät trennen. Die BaFin sagt hierzu aber, dass dann das ein entscheidendes Sicherheitsmerkmal der (physischen) Zweikanaltrennung nicht eingehalten wird.

Somit einfach wieder zwei Geräte verwenden wie bei a) auch. Eins für die Auftragsabgabe und eine für den TAN Empfang und KONTROLLE durch den Anwender.

Also sind wir bei c) Dort hat man immer einen vor Befall geschütztes TAN-Medium (EC-Karte) und Gerät (Tan Generator - offline) mit dem ich die Auftragsdaten mit den Original-Daten z.B. meiner Rechnung kontrollieren kann. Das System ist sogar auf einem schädlingsbefallenen Gerät unknackbar, wenn der Anwender die KONTROLLE mit dem original Auftrag ausführt.

Die aus den TAN-Verfahren resultierende TAN ist immer (bei allen drei Varianten) an exakt den Auftrag gebunden und kann somit auch nicht für eine anderen Auftrag genutzt werden.

Der Angriff findet also immer schon bei der Auftragsversendung auf dem Endgerät des Anwenders statt!

Viel leichter das zu erklären und den Kunden potenziell schon mal vor einem Schädlingsbefall zu schützen ist es aber einfach den Anwender vor der Nutzung von „bösen“ Netzwerken (in diesem Fall WLAN) zu warnen.

Klar mit dem Auto über die Landstrasse ist ja auch (vermeintlich) viel sicherer als über die Autobahn zu fahren. ![]()

Und dann stell ich eine „kostenloses Ladeterminal“ auf einer Messe auf, wo die Leute sich neben Strom auch gleich (heimlich) den Trojaner abholen können. (*nach einer wahre Begebenheit) ![]()

Aber bloß nicht ins offene WLAN gehen! ![]()