Hallo zusammen,

eventuell wurde eine passende Beschreibung übersehen, aber bislang kommt nur dieser aktuellere Thread dem Thema Nahe.

Es geht darum als Hardware für den Betrieb eines Freifunk-Knotens einen vorhandenen Webserver zu nutzen mit

- AMD A10-6700T APU (with Radeon™ HD Graphics)

- Debian GNU/Linux 11 (bullseye)

- Atheros AR9271 WLAN-Stick mit externer Antenne

- Optionale Virtualisierung mit Virtualbox 6.1.3 (neuere Versionen haben Probleme mit der alten Hardware)

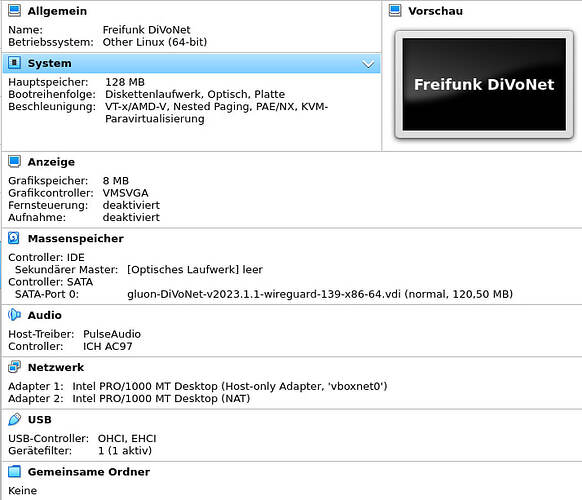

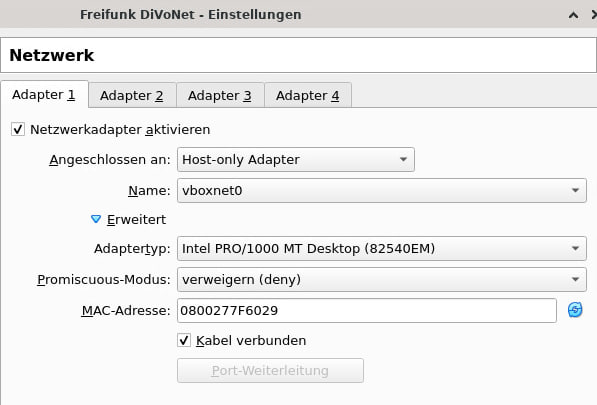

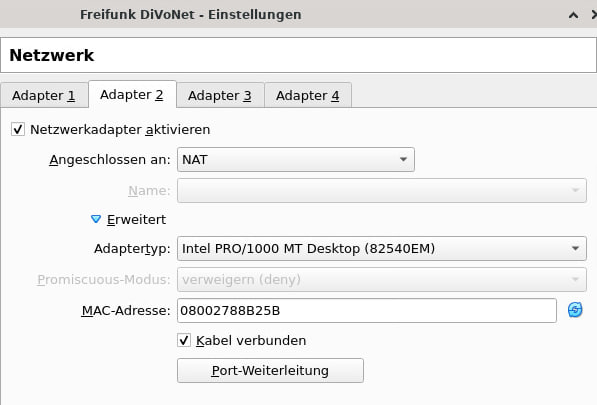

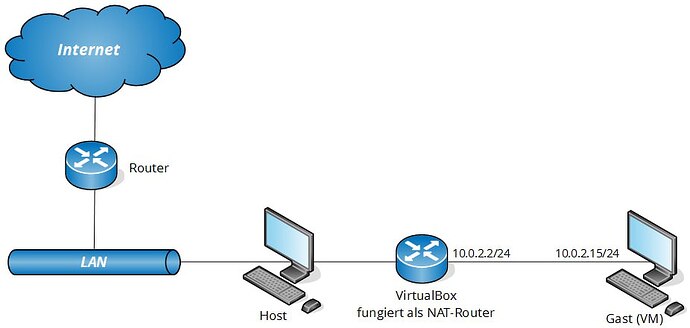

Es ist bereits gelungen ein x86-Image vom lokalen DiVoNet.de als Knoten in Virtualbox ans Netz zu bekommen, allerdings ohne WLAN und ohne parallelen SSH-Zugang.

Die Konfiguration des x86-Image (für den WLAN-Stick und das SSH) hat sich als extrem harte Nuß erwiesen, da die Kenntnisse im Bereich Netzwerk und Virtualbox leider an ihre Grenzen stoßen.

Daher wäre jeder Tip sehr hilfreich.

Im Grunde genommen erscheint eine virtuelle Maschine sogar als übertriebene Lösung, da hier gluon mit einem Linux-Kernel in GNU/Linux läuft.

Sollte das nicht viel einfacher gehen?

Eine Abschottung der notwendigen Prozesse kann elegant über AppArmor realisiert werden und würde den Zugriff auf den WLAN-Stick deutlich vereinfachen, da dieser nativ im Debian GNU/Linux problemlos eingebunden wird.

[ 8207.181681] usb 4-2: new high-speed USB device number 2 using xhci_hcd

[ 8207.420638] usb 4-2: New USB device found, idVendor=0cf3, idProduct=9271, bcdDevice= 1.08

[ 8207.420646] usb 4-2: New USB device strings: Mfr=16, Product=32, SerialNumber=48

[ 8207.420651] usb 4-2: Product: UB93

[ 8207.420654] usb 4-2: Manufacturer: ATHEROS

[ 8207.420657] usb 4-2: SerialNumber: 12345

[ 8207.551011] cfg80211: Loading compiled-in X.509 certificates for regulatory database

[ 8207.551323] cfg80211: Loaded X.509 cert 'benh@debian.org: 577e021cb980e0e820821ba7b54b4961b8b4fadf'

[ 8207.551606] cfg80211: Loaded X.509 cert 'romain.perier@gmail.com: 3abbc6ec146e09d1b6016ab9d6cf71dd233f0328'

[ 8207.551871] cfg80211: Loaded X.509 cert 'sforshee: 00b28ddf47aef9cea7'

[ 8207.552135] cfg80211: Loaded X.509 cert 'wens: 61c038651aabdcf94bd0ac7ff06c7248db18c600'

[ 8207.552445] platform regulatory.0: firmware: direct-loading firmware regulatory.db

[ 8207.553987] platform regulatory.0: firmware: direct-loading firmware regulatory.db.p7s

[ 8207.699369] usb 4-2: ath9k_htc: Firmware ath9k_htc/htc_9271-1.4.0.fw requested

[ 8207.699560] usbcore: registered new interface driver ath9k_htc

[ 8207.700013] usb 4-2: firmware: direct-loading firmware ath9k_htc/htc_9271-1.4.0.fw

[ 8207.991096] usb 4-2: ath9k_htc: Transferred FW: ath9k_htc/htc_9271-1.4.0.fw, size: 51008

[ 8208.241530] ath9k_htc 4-2:1.0: ath9k_htc: HTC initialized with 33 credits

[ 8208.507235] ath9k_htc 4-2:1.0: ath9k_htc: FW Version: 1.4

[ 8208.507242] ath9k_htc 4-2:1.0: FW RMW support: On

[ 8208.507246] ath: EEPROM regdomain: 0x60

[ 8208.507248] ath: EEPROM indicates we should expect a direct regpair map

[ 8208.507253] ath: Country alpha2 being used: 00

[ 8208.507256] ath: Regpair used: 0x60

[ 8208.518026] ieee80211 phy0: Atheros AR9271 Rev:1

[ 8208.527433] ath9k_htc 4-2:1.0 wlxc01c300da4cc: renamed from wlan0

[ 8208.802285] usb 4-2: USB disconnect, device number 2

[ 8209.841657] ath: phy0: Failed to wakeup in 500us

[ 8209.855591] ath: phy0: Failed to wakeup in 500us

[ 8209.865622] ath: phy0: Failed to wakeup in 500us

[ 8209.875618] ath: phy0: Failed to wakeup in 500us

[ 8210.145816] usb 4-2: ath9k_htc: USB layer deinitialized

[ 8210.485962] usb 4-2: new high-speed USB device number 3 using xhci_hcd

[ 8216.254168] usb 4-2: New USB device found, idVendor=0cf3, idProduct=9271, bcdDevice= 1.08

[ 8216.254177] usb 4-2: New USB device strings: Mfr=16, Product=32, SerialNumber=48

[ 8216.254181] usb 4-2: Product: UB93

[ 8216.254185] usb 4-2: Manufacturer: ATHEROS

[ 8216.254188] usb 4-2: SerialNumber: 12345

[ 8216.268986] usb 4-2: ath9k_htc: Firmware ath9k_htc/htc_9271-1.4.0.fw requested

[ 8216.269179] usb 4-2: firmware: direct-loading firmware ath9k_htc/htc_9271-1.4.0.fw

[ 8216.553899] usb 4-2: ath9k_htc: Transferred FW: ath9k_htc/htc_9271-1.4.0.fw, size: 51008

[ 8216.806343] ath9k_htc 4-2:1.0: ath9k_htc: HTC initialized with 33 credits

[ 8217.065406] ath9k_htc 4-2:1.0: ath9k_htc: FW Version: 1.4

[ 8217.065414] ath9k_htc 4-2:1.0: FW RMW support: On

[ 8217.065418] ath: EEPROM regdomain: 0x60

[ 8217.065420] ath: EEPROM indicates we should expect a direct regpair map

[ 8217.065425] ath: Country alpha2 being used: 00

[ 8217.065427] ath: Regpair used: 0x60

[ 8217.069610] ieee80211 phy1: Atheros AR9271 Rev:1

[ 8217.079646] ath9k_htc 4-2:1.0 wlxc01c300da4cc: renamed from wlan0

iwconfig zeigt:

wlxc01c300da4cc IEEE 802.11 ESSID:off/any

Mode:Managed Access Point: Not-Associated Tx-Power=20 dBm

Retry short limit:7 RTS thr:off Fragment thr:off

Encryption key:off

Power Management:off

Zur Zeit müßte Hardware für einen Freifunk-Knoten gezielt angeschafft werden und würde erheblich mehr zusätzliche Energie konsumieren. Darüber hinaus soll der Knoten in der Nacht deaktiviert werden können, um die Strahlenbelastung zu senken.

Daher kam es zu dieser Idee als Hardware für einen Freifunk-Knoten.

(Es gibt hier weit und breit keinen einzigen Freifunk-Knoten mehr.)