Lange dran gebastelt. yanic nicht global auf port 10001, sondern an die fe80-Adressen der Batinterfaces gebunden. yanic_validator-task checkt die aktuelle fe80 per cron - die ändert sich bei reboot etc.:

root@fgw03 ~ # ps ax | grep yanic

22082 ? Ssl 0:03 /opt/go/bin/yanic serve --config /etc/yanic/yanic_bat04.conf

22097 ? Ssl 0:06 /opt/go/bin/yanic serve --config /etc/yanic/yanic_bat05.conf

22113 ? Ssl 0:01 /opt/go/bin/yanic serve --config /etc/yanic/yanic_bat11.conf

22127 ? Ssl 0:05 /opt/go/bin/yanic serve --config /etc/yanic/yanic_bat14.conf

root@fgw03 ~ # netstat -na | grep 10001

udp6 0 0 fe80::b43c:aeff:f:10001 :::*

udp6 0 0 fe80::d8b8:34ff:f:10001 :::*

udp6 0 0 fe80::68ec:f4ff:f:10001 :::*

udp6 0 0 fe80::6481:18ff:f:10001 :::*

mesh-announce standard bindet default auf 1001 über alle interfaces - die Version im Rhein-Sieg github bindet nur auf das bat-interface. Dadurch sind mehrere Instanzen parallel lauffähig zum Datensammeln:

root@fgw03 ~ # netstat -na | grep 1001

udp6 0 0 fe80::d8b8:34ff:fe:1001 :::*

udp6 0 0 ff02::2:1001:1001 :::*

udp6 0 0 fe80::b43c:aeff:fe:1001 :::*

udp6 0 0 ff02::2:1001:1001 :::*

udp6 0 0 fe80::68ec:f4ff:fe:1001 :::*

udp6 0 0 ff02::2:1001:1001 :::*

udp6 0 0 fe80::6481:18ff:fe:1001 :::*

udp6 0 0 ff02::2:1001:1001 :::*

Dazu ein quick-and-dirty patch auf *.fixed config-Dateien, um Parameter für nodeid, hostname, model und domain_code zu setzen (siehe github).

root@fgw03 ~ # ps ax | grep python

2591 ? Ssl 20:36 /srv/tunneldigger/bin/python /srv/tunneldigger/broker/l2tp_broker.py /srv/tunneldigger/broker/l2tp_broker_domain14.cfg

2765 ? Ssl 36:26 /srv/tunneldigger/bin/python /srv/tunneldigger/broker/l2tp_broker.py /srv/tunneldigger/broker/l2tp_broker_domain05.cfg

2766 ? Ssl 25:38 /srv/tunneldigger/bin/python /srv/tunneldigger/broker/l2tp_broker.py /srv/tunneldigger/broker/l2tp_broker_domain04.cfg

2808 ? Ssl 3:25 /srv/tunneldigger/bin/python /srv/tunneldigger/broker/l2tp_broker.py /srv/tunneldigger/broker/l2tp_broker_domain11.cfg

22675 pts/0 S+ 0:00 grep python

26955 ? Ssl 0:24 python3 /opt/mesh-announce_bat04/respondd.py --data-provider-directory /opt/mesh-announce_bat04 -i bat04 -b bat04 -s su-sa -n 66811882820e

26964 ? Ssl 0:25 python3 /opt/mesh-announce_bat05/respondd.py --data-provider-directory /opt/mesh-announce_bat05 -i bat05 -b bat05 -s su-snw -n 6aecf4821417

26974 ? Ssl 0:34 python3 /opt/mesh-announce_bat11/respondd.py --data-provider-directory /opt/mesh-announce_bat11 -i bat11 -b bat11 -s su-ak -n b63caea149d6

27007 ? Ssl 0:34 python3 /opt/mesh-announce_bat14/respondd.py --data-provider-directory /opt/mesh-announce_bat14 -i bat14 -b bat14 -s su-rhb -n dab834f6dcdd

.

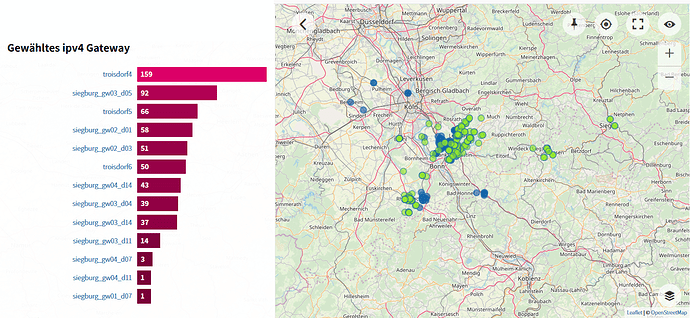

Damit tauchen in der Mapserver Statistik dann auch die Gateways mit jeweiliger Domain auf:

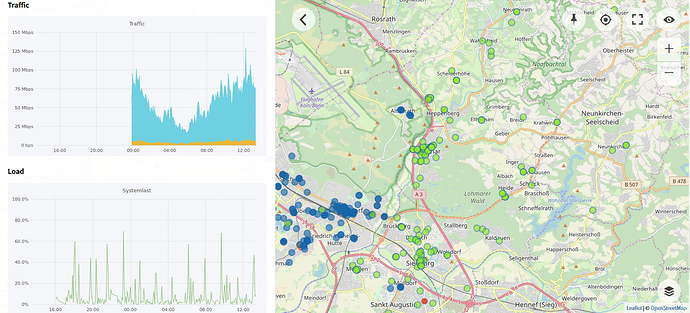

und über Grafana der Traffic im jeweiligen Tunnel: