@HeptaSean danke für die klasse 360 Grad Beleuchtung des Themas - spontan fiel mir dazu ein: das kann nur durch einen Praxistest beantwortet werden - ein aktiver Router müsste mal zum hacken / knacken frei gegeben werden. Wenn man über einen Router ins Heim-Netz kommt, ist es soo unwichtig wohl auch nicht ???

Wie es auch oben steht: Mein Beitrag kann editiert, übernommen, verbessert oder was auch immer werden. Wenn jemand die Möglichkeit hat das für $Betriebssystem zu machen, soll er das gerne hier tun. Wenn jemand das in ein Wiki übernehmen möchte, soll er das auch tun.

@Enrique: Die Sicherheit hängt natürlich extrem vom Passwort ab. Es ist wie beim WLAN-Key oder beim Windows-Passwort. Wenn ich die zwölf - vierunddreißig - sechsundfünfzig nehme, ist das ein hohes Sicherheitsrisiko.

Generell würde ich SSH-Keys für sicherer halten, da man dort eben nicht die Möglichkeit hat „passwort“ als Passwort zu nehmen und SSH-Keys sind eben zu lang als dass man sie auf einen gut sichtbaren Zettel an den Monitor kleben könnte.

Ich will das Thema nicht strapazieren - wäre es ńicht ein guter Kompromiss, wenn in der Firmware vorgeschrieben ist, wie viel Stellen, Sonderzeichen etc. mindestens eingetragen werden müssen?

Klitzekleine Verbesserung: Wenn ich Using public keys for SSH authentication richtig verstehe und mir z.B. https://www.howtoforge.com/images/ssh_key_authentication_putty_linux/putty-key-generator.png angucke, zeigt Dir Putty doch den Schlüssel schon genau so an, wie er in der Config-Mode-Maske eingegeben werden muss. Warum dann der Umweg über Datei speichern, Header und Newlines wieder rauslöschen, „ssh-rsa“ davor schreiben, …?

Jein. Es kann auch ein Passwort völlig ohne Sonderzeichen sicher und ein Passwort mit Sonderzeichen furchtbar unsicher sein. (Es kann übrigens auch völlig OK sein, das Passwort an den Monitor zu kleben, je nachdem, wo der Monitor steht. ![]() )

)

Also wäre ich für entweder ein „Ich weiß, was ich tue, nerv mich nicht“-Häkchen, mit dem man z.B. die Anforderung von Sonderzeichen wieder abstellen kann, oder für einen flexiblen Algorithmus, der bei längeren Passwörtern auch weniger Zeichenklassen erlaubt (z.B. bis 20 Zeichen müssen Sonderzeichen drin sein, bis 30 Zeichen müssen Ziffern drin sein, ab 40 Zeichen sind auch nur Kleinbuchstaben erlaubt).

Oder natürlich einfach das mit dem Passwort abstellen und nur noch Schlüssel erlauben. Fänd’ ich, wie gesagt, nicht schlimm. Hilft bei unseren Freifunk-Routern (und den Menschen sichere Passwörter für den Rest der (Netz-)Welt beibringen können dann andere machen ;)).

Übrigens: Ganz interessanter Artikel, was „in freier Wildbahn“ so an SSH-Login-Versuchen zu sehen ist: SSH Brute Force - The 10 Year Old Attack That Still Persists

Insofern werden solche „Praxistests“ eigentlich ständig durchgeführt, nur halt nicht Freifunk-spezifisch.

Was ich total spannend fände: Wie viel Angriffe auf Freifunk-Router finden eigentlich tatsächlich statt? Könnte man in erster Näherung einfach erheben, indem man die rohe Anzahl vergeblicher SSH-Login-Versuche als Statistik (über Alfred?) mit einsammelt.

Stimmt. Mindestens über Deinen ISP ins Netz gehen, gegebenenfalls auf Deinem Drucker Unsinn ausdrucken oder Deine Filmsammlung vom NAS ziehen, könnte ein erfolgreicher Angreifer. ![]()

Fände ich als Arbeitsauftrag für stille Stunden der Admins (falls Admins so etwas haben) wirklich gut. Wäre eine wertvolle Argumentationshilfe und könnte Berührungsängste nehmen. Vielleicht innerhalb der Karte ein aufrufbares Fenster mit live Angriffen auf einen dafür ausgekuckten Router…?

Angriffe auf die kleinen Plaste Router sind nicht praktikabel. Ein einzelner login dauert schlicht zu lange um eine signifikante Anzahl an Versuchen zur Verfügung zu haben. Zu erkennen wäre das bei diesen Geräten tatsächlich anhand der load.

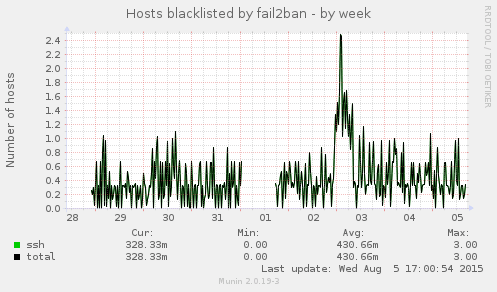

Auf die Supernodes prasselt so einiges an Versuchen rein:

Das ist das ganz normale rauschen, auf unseren ssh Gateways innerhalb der Hochschule sehe ich ein vielfaches dieser Login Versuche. Vermutlich weil sie seit Jahren bekannt sind.

Dazu kommen gelegentlich intensive Angriffe mit einigen tausend bis zehntausend verschiedenen Rechnern, aber auch die sind unproblematisch, da schaut man dann aber genauer hin ob nicht doch ein spezielles, existierendes Konto ziel der Angriffe ist.

@JoBu Kannst du noch Links auf die Freifunkthekvideos zu SSH hinzufügen?

Ich verlinke gerne auf deine Anleitung. So könnte ich mir die Links auf die Freifunkthekvideos, die ich auch immer gerne verlinke sparen:

Hallo zusammen,

ich bin Anfänger im Freifunk. Mein Router ist ein TP-Link TL-WR841N v9. Der läuft bereit im Freifunknetz unter FF-KLE-GEL-hwap, jedoch z.Z. noch auf der Fensterbank. Da ich ihn auf’s Dach setzen möchte, habe ich ihn für PoE umgebaut, was auch funktioniert. Damit ich ihn remote administrieren kann (jedes Mal aus Dach klettern ist nicht so prickeln ![]() )

)

Mittels Puttygen habe ich nach dieser Anleitung die SSH-Keys erstellt.

Jetzt stolpere ich über JoBu’s obige Aussage zum Passwort, was man ja zum Einloggen in der Konsole eingeben muss. Beim Start von Puttygen habe ich aber kein Passwort eigeben müssen, was ich jetzt verwenden könnte. Welches Passwort ist genau gemeint und wo finde ich das? Ist evtl. key passphrase gemeint? Oder habe ich da etwas falsch verstanden?

Ich würde mich freuen, wenn mir jemand helfen könnte.

Vielen Dank im Voraus und viele Grüße

Harald

Genau das!

Wenn Du keinen Passphrase für den Key gesetzt hast, musst Du an der Stelle auch keinen eingeben. ![]()

done (20 Zeichen Fuuuuu)

Danke für die schnelle Antwort. Dann werde ich wohl weiterkommen.

Viele Grüße

Harald

Hm, leider habe ich noch keinen Zugriff auf den Router. Ich habe mir mal den privaten Schlüssel, den Puttygen unter Windows erzeugt hat, angesehen. Müssen da nicht auch die Zeilenumbrüche und andere Einträge incl. „Private-Lines: 28“ und nach „==“ entfernt werden, damit Putty unter Linux-Mint damit arbeiten kann?

Vielen Dank im Voraus und bitte entschuldigt, wenn ich dumme Fragen stelle

Harald

Hast du die mal mein Video etwas weiter ober angesehen. Ich markiere den kompletten Schlüssel und mach dann copy/paste.

ssh-rsa AAAAB3NzaC1yc2EAAAABJQAAAQEAwSpMGGwCIKmqoo5KEglPcBe3aErGiQJPjc/xdSWHfBhaUVLEwVcjTo2gh/yCmKbcS4obTk4P8+IQhbpA9oNG4ysiUAwmeeJjRMN2+DwPs9uIww2ZldH8U6aWTcj6En9cOCMV3+EjIoxdW+zesjQeuYlZ0BMhgq4meDugDLWlRjDSTWXPGp4mwKRNvx5dUpkZF407+XXVmZZI7O/kMY8C+peJXpTcwpL9zosiijwn131/QiXxj052eS/RadSl8xy3iJVTe88UaLYbWzsHmqha79gf+sSZ96fS+cIu8YjALPpYBioS45Gm4hs95F1iLJELvFmUgq8dxmuobMYO4BmUaQ== Freifunk Dummykey

Im Formular ist das dann nachher nur eine Zeile ohne irgendwelche Umbrüche.

Irgendwelche Angaben mit Private-Lines finde ich jetzt erstmal seltsam. Das nach dem == ist der „Name“ des Schlüssels. Wenn du deine Passphrase eingestellt hast, fragt dann die Shell „Watt is denn die Passphrase für ‚Freifunk Dummykey‘?“.

Auf dem Node wird der öffentliche Schlüssel gespeichert, nicht der private.

Richtig - Das habe ich auch so gemacht, wie JoBu es beschrieben hat - alles in einer Zeile - also die Zeilenumbrüche, die Puttygen eingebaut hat entfernt. Das ist doch der public-key oder?

Als nächstes wird Putty der private Schlüssel mitgeteilt und dieser sieht mir etwas seltsam aus.

Wie kann ich den Text hier einstellen? dann könntet ihr besser sehen, was ich meine.

Harald

Die Datei, die du abspeicherst, ist der private Schlüsel (*.ppk).

Den öffentlichen Schlüssel, zeigt der PuTTY Key Generator im Feld „Public key for pasting into OpenSSH authorized_keys file“ an. Dort sind auch keinerleich Zeilenumbrüche drin.

Bitte NICHT deinen privaten Schlüssel hier posten, es sei denn du willst einen neuen generieren…

Gibt es einen Grund, dass du speziell PuTTY einsetzen willst? Das ist eigentlich eine Windows-Software, und Linux hat alles von Haus aus dabei.

Key erstellen auf Linux mit:

ssh-keygen -t rsa -b 4096

Zuerst wirst du nach dem gewünschten Dateinamen des Keys gefragt.

Dann noch zweimal die gewünschte Passphrase eingeben. Fertig! Der Private-Key liegt im aktuellen Verzeichnis bei deinem gewünschten Dateinamen, der Publik-Key hat zusätzlich die Erweiterung .pub

Die Datei mit .pub-Endung öffnest du dann und kopierst die in deinen Freifunkrouter.

Die SSH-Verbindung öffnest du nun mit

ssh root@IP -i KEY-DATEINAME

wobei KEY-DATEINAME die Datei ohne .pub ist.

Wenn du dich zu einer IPv6 verbindest, machst du eckige Klammern [] um die IP-Adresse, bei IPv4 nicht.

OPTIONAL:

Wenn du dir das Verbinden in Zukunft vereinfachen willst, legst du eine Datei ~/.ssh/config nach folgendem Muster an:

Host freifunk1

User root

Hostname IP-ADRESSE

IdentityFile /pfad/zu/KEY-DATEINAME

Die Verbindung erfolgt dann in Zukunft ganz einfach per ssh freifunk1. Andere Router lassen sich ebenfalls zur Datei hinzufügen, indem du die Zeilen mehrmals in die Datei schreibst und dir bei Host einen neuen Namen ausdenkst, IP-Adresse und ggf. Key anpasst.

Guten Morgen,

naja, Putty habe ich schon öfter unter Win und Linux benutzt, die Konsolenbefehle weniger (eben Windows geschädigt ![]() )

)

Leider klappt das alles nicht. Ich erhalte immer wieder die Meldung „Name oder Dienst nicht bekannt“ o. ä. Irgend etwas mache ich falsch.

Ich habe mich entschlossen, erstmal auf den SSH-Zugang zu verzichten und mich umzutun, ob es hier bei uns in der Nähe (unterer Niederrhein) jemanden gibt, der mir im wahrsten Sinne des Wortes „zur Hand“ gehen kann.

Nochmals herzlichen Dank für die Bereitschaft, mir zu helfen. Viele Grüße aus Geldern

Harald

Ich habe 8 Beiträge in ein neues Thema verschoben: Öffentlicher Schlüssel wird abgeschnitten