Der Begriff „FUD“ hat einen abfälligen Beigeschmack, den hier nicht zu rechtfertigen ist. Nach meiner Erfahrung arbeite ich, und die Gluon Entwickler auch, freiwillig, großzügig und mit guten Absichten.

Das Freifunk-Netzwerk wächst immer mehr, und irgendwann wird es für Angreifer interessant. Eine gängige Art Angriff ist ein „Denial of Service“, und dafür sind Dienste wie respondd erstmals auffällig.

Man will nicht unbedingt jedem sofort Informationen zur Verfügung stellen, welche Nodes veraltete Firmwares mit bekannten Sicherheitslücken gerade da sind. Es gibt zum Beispiel in /etc/ssh/sshd_config die Einstellung „DebianBanner“, um diese Art Informationen zu minimieren. Ich möchte darauf hinweisen, dass Gluon 2018 das Lebensende bereits erreicht hat. Alles auf dieser Basis ist wohl nicht mehr wirklich sicher zu betreiben.

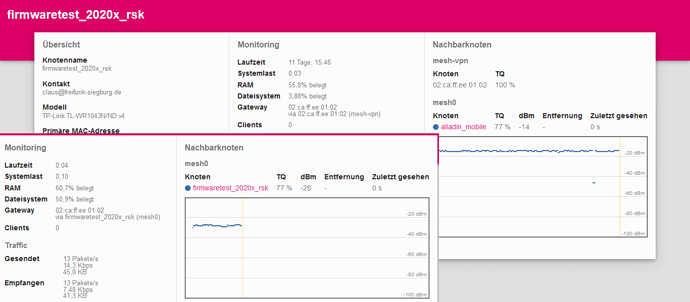

respondd hat keinerlei Authentifizierung. Normalerweise würde man denken, dass nur der Map-Server diese Informationen sammeln würde, und manche Details vielleicht nur an Admins weitergibt. Normalerweise wäre nicht jeder in der Lage, das Netzwerk mit Broadcasts an alle zu fluten. Generell versucht man auch, dass Services nicht auf Broadcasts an alle horchen und unbedacht antworten.

Gibt es irgendwo Dokumentation darüber, wie das Netzwerk organisiert ist, wo man sehen kann, welche Anforderungen an welche Nodes geroutet werden sollen, und welche nicht erlaubt sind? Wo ich zum Beispiel lernen könnte, warum manche Firewall Rules da sind oder nicht. Oder welche Multicast-Adressen wofür überall eingesetzt werden? Gab es bislang keine Bedenken zum respondd?

Zum Thema Map-Server, das es ist nicht so einfach ist, glaube ich dir gern. Sonst wäre es bereits gemacht. Ich möchte gern dazu lernen: was meinst du mit „kein Linklocal mehr“?

Warum denkst du, dass der Wechsel der Multicast-Adressen in Gluon keinen großen Sinn macht? Es stimmt ja auch, dass die Formulierung dazu in den Gluon-Release-Notes etwas schwammig ist. Ich denke aber, dass „Leck“ eher als „Informationsleck“ gemeint ist, und nicht als „Speicherleck“. Solche Sicherheitsrisiken wären nicht „sofort auf der Map sichtbar“.

Ich habe halt das Gefühl, dass es viel Halbwissen gibt, und ich möchte gerne Genaueres wissen und möglichst aufschreiben.